В своем развитии любая компания рано или поздно сталкивается с тем, что вложение дополнительных средств в информационную безопасность дает всё меньший и меньший эффект: уровень защищенности не растет в таких же пропорциях, как ранее. Поскольку средства всегда ограничены, то наступает предел, после которого рост уровня защищенности далее невозможен.

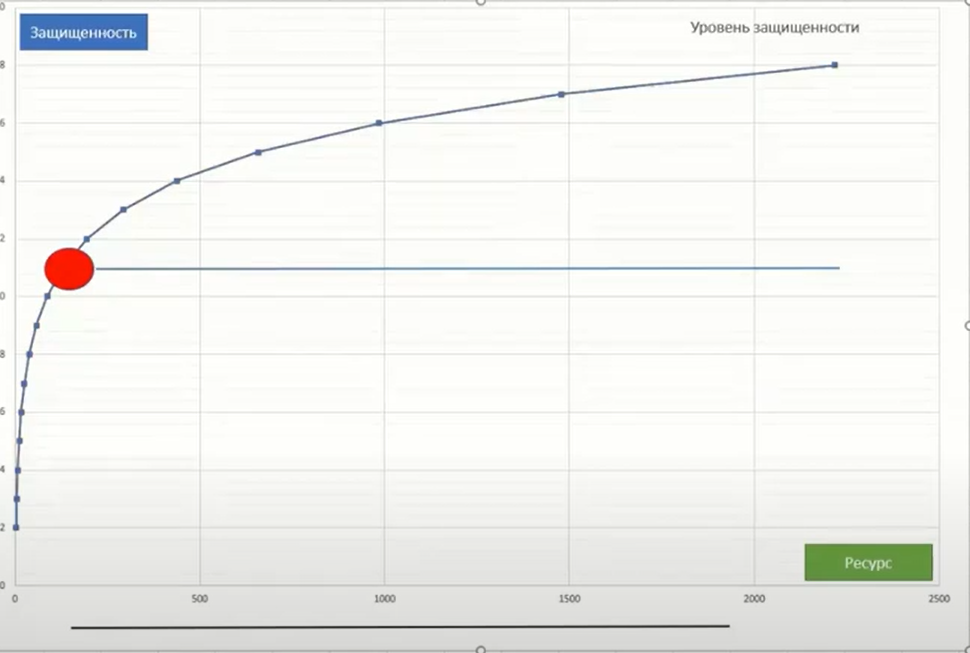

Уровень защищенности информационных систем (как и развитие практически любой системы) растет по графику, который условно можно изобразить так:

Рано или поздно уровень защищенности в любой компании достигает некоего некоторого предела, который ограничен ресурсами, и для того, чтобы повысить защищенность, например, на 10%, приходится тратить всё больше и больше ресурсов. Это и есть ограничение по ресурсу. Под ресурсом здесь понимаются не только деньги, но и число специалистов, количество техники, количество средств защиты и прочие факторы.

Таким образом, чтобы повысить эффективность на начальных этапах, ресурсов требуется немного, однако постепенно происходит «насыщение» и приближение к тому пределу, когда дальней шее увеличение объема ресурсов уже невозможно. С этим явлением знаком любой «хозяйствующий» специалист по информационной безопасности.

(Примером средств, которые не требуют больших ресурсных затрат, но существенно повышают уровень защищенности, можно считать установку антивируса или DLP-системы.)

Неважно, каким образом рассчитывается уровень защищенности – тенденция все равно развивается по такому графику.

В любой компании имеется некий «потолок», в который она упирается по ресурсам и не может больше повышать свою защищенность.

Какие факторы влияют на ресурсный предел?

Из чего состоит этот «потолок» по ресурсам?

Первое – это деньги. Если денег неограниченной количество, то и защищенность можно повышать практически неограниченно (расходуя их при этом все менее и менее эффективно).

Второе – технологии. Последние события показали, что даже при наличии денег невозможность приобрести технологии сильно ограничивает возможности в повышении защищенности.

Третье – квалифицированные и мотивированные специалисты. Даже при наличии квалификации специалисты могут быть не мотивированы на прикладывание усилий к повышению защищенности систем.

Четвертое – сложность систем. Вначале их внедрять легко, но с течением времени взаимодействие компонентов усложняется, и без должных мер по поддержанию их совместной работоспособности совокупная система начинает деградировать. Это тот самый эффект, когда с развитием систем защиты общий уровень защищенности может не расти и даже снижаться.

Пятое – изменение условий работы систем и нарушение их устойчивости.

Как преодолеть «предел защищенности»?

Задача службы безопасности в том числе поддерживать внедренные системы – та самая операционная, «хозяйствующая» безопасность. Для этого необходима система для построения и поддержания процессов управления информационной безопасностью. Без использования средств автоматизации быстро наступит такая деградация, т.к. уследить за всем человек (даже ИБшник) попросту не в состоянии.

Для достижения определенного уровня автоматизации необходимо пройти какой-то этап внедрения, потому что «из коробки» автоматизация невозможна: в систему необходимо привнести контекст, который присутствует только когда меры защиты уже внедрены, т. е. есть «хозяйство», которым нужно управлять. Таким образом, для внедрения средств автоматизации информационная безопасность в компании должна достичь определенного уровня зрелости.

Сложность систем также преодолевается изменением и оптимизацией архитектуры. Необходимо уметь отказываться от того, что уже внедрено, если оно не привносит пользу и не снижает какие-либо риски, либо делает это неэффективно.

Изменения в подходе к взаимодействию с бизнесом. Традиционно, информационная безопасность рассматривается как вспомогательный процесс, как «надстройка» над бизнес-системами: есть системы, которые работают по своим правилам, а безопасность как хочет так пусть их и защищает. Удобство бизнеса – это не всегда рационально и возможно, и часто требует очень больших ресурсов. Иногда целесообразно пересмотреть сам бизнес-процесс, перевести его в «стандартный», а не закрывать несовершенство сложившейся практики компенсирующими мерами. Сделать это можно через подсчет расходов на оба варианта. И здесь большой проблемой является отсутствие продуктивного взаимодействия ИБ и бизнеса.

Это факторы повышения культуры безопасности и ИТ, включая вовлечение персонала в вопросы информационной безопасности, поддержку руководства и владельцев бизнеса. Без поддержки руководства (реальной, а не номинальной, на словах) никакого ИБ в компании не будет – просто, потому что ИБ не будет допущена к ключевым процессам, которые и надо защищать в первую очередь.

Качество кадров в ИБ. Чем выше квалификация кадров, тем этот потолок будет выше. Однако даже квалифицированным кадрам необходим руководитель, который будет их усилия объединять в рамках единого подхода. Им и является CISO – специалист со знаниями в информационной безопасности, экономической безопасности, менеджменте.

Управление доверием – наличие привилегированных (с точки зрения иерархии) пользователей в компании очень сильно снижает эффективность применяемых мер, поскольку эти пользователи, как правило, являются представителями руководства и задают «тон сверху» для всей компании. Это достаточно тонкие вопросы, в которые большинство ИБшников не хочет вмешиваться, предпочитая пускать дело на самотек.

Расширение направлений ИБ и связь с «другой» безопасностью. Некоторые задачи эффективно решаются средствами безопасности, но не информационной, а кадровой, внутренней, экономической, пожарной, физической. Сотрудничество с этими отделами даст дополнительный контекст, расширит его, и позволит существенно повысить уровень защищенности.

Следует иметь в виду, что безопасность в государственных организациях, безопасность корпоративная, в малом и среднем бизнесе достаточно сильно различаются с точки зрения как целей, так и применяемых подходов, поэтому руководителю при переходе из одного сектора в другой крайне желательно переучиваться и изменять свою систему взглядов.

Поиск единомышленников и security чемпионов, которые, будучи участниками бизнес-процессов будут помогать в реализации контролей информационной безопасности и будут мотивированы делать это. Это существенно расширяет покрытие ИБ и ее эффективность. Security by design возможен только в том случае, когда разработчики осведомлены в вопросах безопасности и осознанно пишут безопасный код. Так же и другими функциями, например, IT.

Как заинтересовать таких партнеров? Если информационная безопасность не может интерпретировать интерес какого-то производственного подразделения в безопасности, это проблема. Поэтому в первую очередь необходимо понять, какие ожидания и пожелания у бизнес-подразделений есть с точки зрения ИБ. Второй фактор – это нефинансовые системы мотивации: дополнительное обучение, тренинги, организованные отделом ИБ, тимбилдинги, публичное поощрение.

Убрать человеческий фактор, зависимость от конкретных работников служб безопасности для того, чтобы процессы протекали стабильно: автоматизация, дублирование функций, развитие базы знаний (документирование операционной деятельности), управление конфигурациями на разных уровнях.

Управление ресурсами: людьми, деньгами. «дружить» с вендорами, договариваться с интеграторами о снижении цен, рассрочках, частичное (поэтапное) внедрение, предоставление обратной связи вендору.

Использование экспертизы сообщества для расширения собственной экспертизы: при ее недостатке приходится либо верить вендору, либо учиться на ошибках.

Отказ от «продуктоцентричного» мышления. Конечная цель безопасности – снижать риски и исполнять требования, а не покупать средства защиты. Многое можно сделать своими руками и с минимальными усилиями, не попадаясь на крючок вендора.

Следует учитывать, что требования к СЗИ могут привносить новые проблемы в защищаемую среду. Внедрение всех средств следует планировать с учетом этого фактора.

Эффективность против устойчивости: при прочих равных факторах устойчивость предпочтительна, т.к. бизнес, даже незащищенный, должен работать. Чем больше у нас автономных защитных мер, которые действуют сами по себе, либо автоматизированы, тем меньше система зависит от людей.